各实体如何实现对个人的监控,原因以及对策

为什么要监控你?

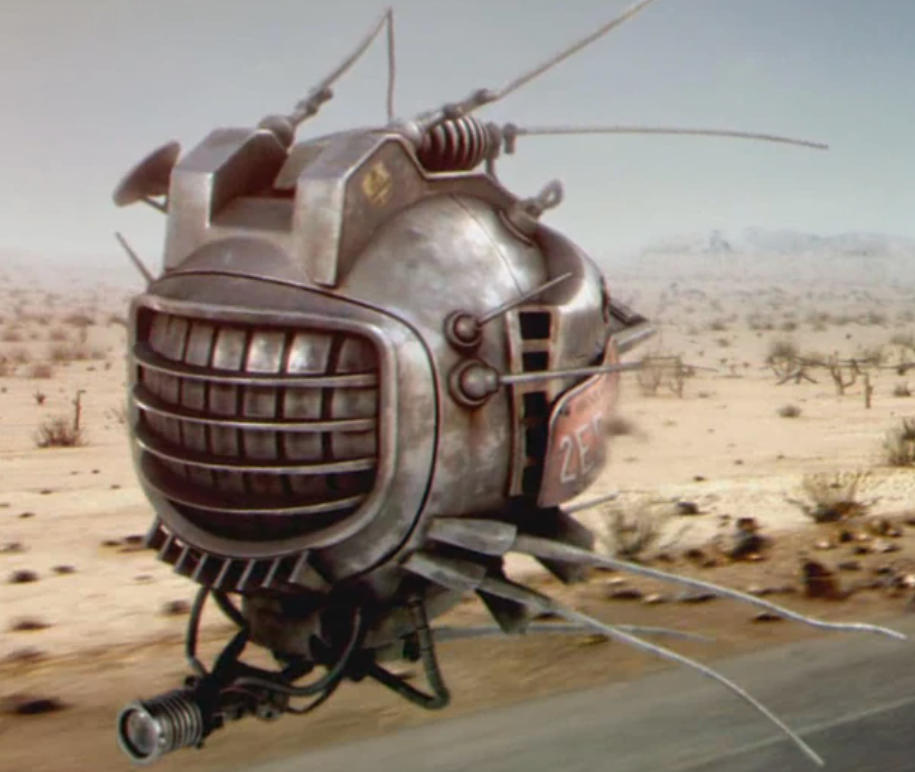

乔治·奥威尔在《一九八四》中对“电屏”(telescreen)及其所代表的全景式国家监控予以深刻描写,作为文学范式说明了极权体制下通过持续可视/可听设备实施的日常化、制度化监控机制。

当代技术生态已使监控实践与信息化社会深度融合。学界指出,部分互联网平台通过持续采集用户行为数据并加以商业化处理,形成所谓的“监视资本主义”(surveillance capitalism),由此产生的行为预测和定向干预能力已成为技术与经济权力的重要组成部分。

监控的主体已由单一国家机构扩展为多元体系,涵盖民族国家机关、大型商业主体、跨国技术公司、网络犯罪组织以及个体行为者等。国家与私营部门之间存在形式各异的合作或配合关系;同时,私人或准私人行为者也能通过低成本技术手段实施针对性监控或骚扰。对这一点,隐私与权利组织已提出系统性警示與政策建议。

监控所获数据类型广泛,包含语音、视频、生物识别信息、位置轨迹、搜索与浏览记录、消费与交易记录等高度敏感数据。通过融合多源数据,可以构建高精度的个人画像并据以作出风险评估、行为预测或商业化决策。该类数据对个人隐私与自治构成实质性威胁。

“我没有做坏事,因此无需担忧监控”的观念是一种常见误解。现实中的监控动机并不局限于“罪犯侦查”:在专制或高压治理体制中,部分群体和个人会被纳入维稳、反间谍或社会控制的对象名单;而在商业领域,个人身份与偏好信息则被用于精准营销与行为干预;在社会关系层面,个人之间亦可能因仇恨、纠纷或情感纠葛而实施针对性的监控、骚扰或数据泄露。举例而言,朝鲜民主主义人民共和国继续维持高度的社会控制与信息封锁;企业与政府之间关于信息披露与合规配合的实践,也在透明度报告与调查中有大量记载。

在商业化滥用的代表性案例中,“剑桥分析(Cambridge Analytica)”事件展示了数据在政治动员与微定向传播中的应用与滥用风险;该事件提示我们:即便是民主社会,个人数据也可能被整合并用于影响公共政治过程。

在个体层面的滥用亦是一大问题。所谓“跟踪软件/跟踪工具(stalkerware)”以及以个人资料为导向的“人肉搜索/网络暴力(doxxing、网络骚扰)”均已形成现实危害,可能导致心理伤害、人身风险乃至现实世界的暴力后果。隐私安全机构与安全厂商对此类现象给予了持续关注并发布了专门的分析报告。

应对上述风险需要多层次策略:加强法律与制度约束、完善企业透明与问责机制、提升公众的数字素养与自我防护能力、并对滥用行为(无论是国家层面还是私人层面)建立有效的独立监督与救济通道。下文将按主体分类,概述各类行为者可能采用的监控方法并对其法律、伦理与技术风险进行初步分析。鉴于本人并非该领域专业从业者,以下内容旨在梳理与说明性归纳,无法穷尽所有情形;如有技术细节或案例补充,欢迎指出与讨论。

国家

强制安装监控应用

在新疆等特定地区,当地居民被强制安装名为净网卫士的监控 App。该应用扫描手机中的照片、视频、音频文件,并上报潜在“危险内容”。它还会收集设备信息、MD5 文件摘要、用户身份等,构成强制性“网格化管理”的一环。

综合平台与数据融合

联勤作战平台 (IJOP) 是特定地区警方使用的综合系统,通过移动 App 将居民的生物识别信息、用电、燃气使用情况、电话号码、社交行为等上传,并自动生成“可疑”名单。该平台会触发对个人的额外调查、监控甚至“再教育营”安置。

雪亮工程和警务云等项目,则融合监控摄像、车牌识别、人脸识别、购物记录、酒店住宿、社交媒体资料等多种数据,形成可视化平台,为警方提供预测性警务支持。

深度包检测(DPI)与网络流量审查

中国网络服务提供商广泛使用 深度包检测 技术,对互联网流量内容中的敏感关键词进行实时监控与拦截(如政治异议、台湾或法轮功相关内容)。此技术能够屏蔽文字消息、网页内容,甚至影响 VoIP 服务质量。

社会信用系统与数字身份

社会信用体系 收集个人的金融、行为、社交与公共活动数据,用于评分,进而影响其在贷款、交通、住房等方面的权利与机会。

数字身份证系统 要求提交面部识别等敏感数据,颁发用于访问网络服务的唯一识别码,有专家担忧此系统实质上强制,并进一步打击网络匿名性。

社交平台与“健康码”等工具的监控用途

社交平台成为政府追踪用户行踪的入口,可调取聊天记录、交易记录、支付行为以及位置轨迹等实时信息。健康码系统在疫情期间被广泛使用,用于监控公民移动与隔离状态。

移动通信监控与实名制

手机 SIM 卡需实名注册,政府可通过电信运营商获取通话记录、短信、位置数据。中国移动、联通、电信三大运营商被法律要求配合政府提供数据。

网格化社会管理

“网格化社会管理”体系将城市与乡村划分为小格,由专职网格员(如清洁工、出租车司机)负责日常监视与报告,同时连接摄像头与数据库,实现人机协同的基层监控。

企业

间谍软件与恶意应用(Spyware & Malicious Apps)

隐藏于合法应用中的间谍软件:例如恶名为 "MOONSHINE" 和 "BADBAZAAR" 的中国开发间谍软件,它们通常伪装为类似 WhatsApp、Skype 或宗教类应用程序,用户下载后这些软件能访问并上传用户的麦克风、摄像头、短信、照片与位置信息等敏感数据,这些数据被发送至多个控制服务器。

Google Play 上的间谍软件应用:某开发者发布的两个应用在 Google Play 上被发现隐含间谍程序。这些应用伪装为“文件管理”工具,在启动后默默地向位于中国的服务器发送用户的敏感信息。

AI 平台和语音数据采集

语音识别技术与数据隐私:以讯飞(iFlytek)为代表的中国 AI 企业,其语音识别技术广泛应用于民用领域,同时也被用于政府监控项目。例如用户使用讯飞输入法时,用户授权协议可能允许使用其数据用于“国家安全”等用途,且数据收集范围广,有可能包括儿童语音样本。

生成式 AI 产品的数据传输:例如名为 DeepSeek 的中国生成式 AI 平台,被发现向中国境内传输大量美国用户数据,这类行为可能为数据监控和分析提供入口。

商业平台与大数据分析

蚂蚁集团的“芝麻信用”:该信用评分系统整合支付宝支付、消费、社交和信贷等多类个人数据,综合形成用户信用评分,用于贷款审批、消费优惠等服务。尽管属于企业产品,但它对用户行为的监测极为全面。

移动浏览器与数据渗漏

UC 浏览器的隐私问题:该浏览器曾被发现会记录用户行为并将IP 地址等用户信息发送至阿里巴巴服务器。详细调查由 Citizen Lab 报告。

个人

内部人士出售监控数据至黑市

黑市交易用户隐私数据

根据 Wired 的调查,中国黑市上出现了公开招募政府机构或承包商内部人员,获取并出售公民的监控数据(如通话记录、位置、银行信息等)的现象。这些“数据中介”通过加密货币进行交易,信息被打包后出售给任何出价者,形成了一个繁荣的非法市场。技术企业员工参与泄密

类似地,技术公司员工(包括服务于政府的承包商)也会利用“私下联系”从系统中提取敏感信息并出售,形成与政府系统脱节但利用制度漏洞的非法获利行为。

网络“人肉搜索”及群体性信息曝光

社交网络和论坛上,网民自发或组织行为,通过收集和拼凑信息公开他人的隐私,如身份、住址、照片,乃至生活细节。这种“群体搜查”虽然不依赖官方资源,但其效率高、传播广,可导致严重个人隐私暴露。

私用智能设备实现监控

智能硬件被用于偷窥或监控。举报与讨论指出,部分智能家居设备(如智能门锁、摄像头等)可能被用户或邻里以“专业服务”之名安装并滥用,用于监视他人日常行为。这类做法通常未经同意而发生,且难以监管。

档案“私人”访问与滥用

“档案”系统中的数据被私下查询。中国的个人档案系统中记录有个人详细资料、历史评价、学业成绩等信息。尽管正式访问权限严格,但与档案管理人员有“私下关系”的人仍可能获取他人档案,涉及求职、婚姻、工作调动等重大事项。

对策

针对这些方式,作为普通人,也并非毫无办法,有许多的技术和非技术手段可以与之对抗,列举如下以供参考。

技术对策

使用沙盒或虚拟环境:将敏感应用放入隔离环境(如使用安卓的“第二空间”或受控环境)运行,限制其对其他数据的访问。(通用安全建议)

定期检测疑似行为:使用反间谍软件或安全检测工具(如手机上的安全引擎)检查是否有未经授权的上传、录像、监听等行为。

重装系统或恢复出厂设置:强制安装监控App后,可彻底清除应用及相关数据。

在受信任环境中使用:尽可能将敏感对话与内容保留在没有此类应用的设备中。

最小信息泄露原则:在手机 App 中关闭不必要的权限(位置、通讯录、麦克风等)、关闭后台定位服务,减少向平台上传的数据。

使用加密或匿名服务:尽可能使用VPN、国内外分离的通信工具,降低被实时关联身份与行为的可能。

使用流量混淆工具(Traffic Obfuscation):如Tor、Obfs4、Shadowsocks等工具,可以掩盖流量特征,绕过 DPI 审查。

端对端加密与HTTPS:使用支持严格加密的应用和服务,防止内容被 DPI 解读或干扰。

匿名化与减少相关绑定:避免多个服务平台使用同一手机号或身份证号注册,减少跨平台关联性。在非强实名场景中,使用别名注册,保护真实身份隐私。

关闭位置和后台权限:及时管理各类App访问权限。

仅通过官方应用商店安装软件,避免未知来源安装。

及时更新系统与应用补丁,修补安全漏洞。

使用本地语音识别:优先使用离线模式的输入法或语音工具,避免数据上传至云端。

平台隐私设置:使用支付宝等平台提供的隐私控制功能,如关闭推荐、投资兴趣标签等。

非技术对策

谨慎分享行程信息:避免在社交平台上实时分享具体位置或健康状态数据。

选择最低必要数据提供:在业务办理场景中主动提供合规所需,避免额外信息泄露。

避免敏感网络操作时间集中:分散登录/访问关键资源的行为时间与地点,减少被监控记忆链追踪的可能。

行为分散与分层管理:避免过度集中使用同一设备或服务,以减少个人行为与识别结果之间的关联。

主动表达拒绝或使用法律修正资料:如确实被个别系统采集,可尝试通过正规渠道申诉(如法律援助或律师)。

行为分割:避免在同一手机或号码上同时进行高敏感与普通活动。

社区沟通与信息表达:在安全可行范围内,表达对隐私设备乱用的关注以促进社区监督。

提高安全意识,不随意点击邮件或短信中的链接,避免社工陷阱。

限用语音录入工具:在敏感场合使用物理键盘或手写输入替代语音。

分离商业账户与个人核心数据:避免用同一账户处理金融、社交、购物等所有行为。

参考文献

Orwell, G. (1949). Nineteen Eighty-Four. Secker & Warburg. clarkchargers.org

Zuboff, S. (2019). The age of surveillance capitalism: The fight for a human future at the new frontier of power. PublicAffairs. Harvard Business School

Human Rights Watch. (2025). World report 2025: North Korea (Country chapter). Human Rights Watch.

Privacy International. (n.d.). Public–private surveillance partnerships / Mass surveillance: resources and analysis. Privacy International.

Kaspersky & Coalition Against Stalkerware. (2020). The state of stalkerware in 2020 (report). Kaspersky.

Cadwalladr, C., & Graham-Harrison, E. (2018, March 17). Revealed: 50 million Facebook profiles harvested for Cambridge Analytica in major data breach. The Guardian.

Schneble, C. O., et al. (2018). The Cambridge Analytica affair and Internet-mediated political manipulation [Review]. Frontiers / PubMed Central.

Pew Research Center. (2021). The state of online harassment. Pew Research Center.

Google LLC. (n.d.). Transparency Report: Government requests and user data requests. Google Transparency Report. transparencyreport.google.com

Human Rights Watch. (2023, May 4). China: Phone search program tramples Uyghur rights. Human Rights Watch.

Mobile Ecosystem Forum. (2025, July 15). China’s national digital ID launch: Simple, safe and private — or a dystopian nightmare? MEF.

The Washington Post. (2025, July 15). Big Brother gets new powers in China with digital ID system. The Washington Post.

Article 19 & Chinese Human Rights Defenders (CHRD). (2025, June 25). China: New Internet ID system a threat to online expression. Article 19.

Library of Congress. (2025, July 9). China: Centralized Internet ID System Officially Launched. Global Legal Monitor, Law Library of Congress.

Human Rights Watch. (2019, May 1). China’s algorithms of repression: Reverse-engineering a Xinjiang police mass surveillance app. Human Rights Watch.

Australian Strategic Policy Institute. (n.d.). How mass surveillance works in Xinjiang. ASPI.

Wikipedia (non-preferred, used for supplemental data on camera counts). Mass surveillance in China.

Time. (2019, November 21). ‘The entire system is designed to suppress us.’ What the Chinese surveillance state means for the rest of the world. Time.

Wikipedia. Grid-style social management in China.

Wikipedia. Health Codes (Chinese mobile app group).

Wired. (2020, May 18). How a Chinese AI giant made chatting—and surveillance—easy. Wired.

GCHQ, FBI & others. (2025, April 9). Urgent warning over Chinese spyware operation accessing messages, photos and location. The Sun (reported from intelligence advisory).

Pradeo. (2023, July 6). Two spyware tied with China found hiding on the Google Play Store. Pradeo Blog.

Wired. (2020, May 18). How a Chinese AI giant made chatting—and surveillance—easy.

Wired. (2025, January 27). DeepSeek’s popular AI app is explicitly sending US data to China.

"China might use data to create a score for each citizen based on how trustworthy they are". Business Insider. 26 October 2016. Retrieved 15 December 2017.

Dalek, Jakub; Kleemola, Katie; Senft, Adam; Parsons, Christopher; Hilts, Andrew; McKune, Sarah; Ng, Jason Q.; Crete-Nishihata, Masashi; Scott-Railton, John; Deibert, Ron (21 May 2015). "Privacy and Security Issues with UC Browser". citizenlab.org. Retrieved 7 November 2016. by Experts: Jakub Dalek (lead), Katie Kleemola (lead), Adam Senft (lead), Christopher Parsons, Andrew Hilts, Sarah McKune, Jason Q. Ng, Masashi Crete-Nishihata, John Scott-Railton, Ronald Deibert

Wired. (2024, November 21). China’s surveillance state is selling citizen data as a side hustle. Wired.

The Register. (2024, December 8). How Chinese insiders exploit its surveillance state. The Register.

Fletcher, Hannah (June 25, 2008). "Human flesh search engines: Chinese vigilantes that hunt victims on the web". The Times. Archived from the original on March 4, 2009.

Time. (2014, June 30). What the GSK sex tape says about surveillance in China. Time.

Chin, Josh; Lin, Liza (2022). Surveillance State: Inside China's Quest to Launch a New Era of Social Control (1st ed.). New York. pp. 220–221. ISBN 978-1-250-24929-6. OCLC 1315574672

Dixon, L., Ristenpart, T., & Shrimpton, T. (2016, May 13). Network traffic obfuscation and automated Internet censorship [ArXiv preprint]. arXiv.

Muhammad, Z. (2023). Smartphone security and privacy: A survey on APTs and defense solutions. MDPI.

Reisinger, P. P. (2021). Through the spying‑glass: Data privacy concerns regarding mobile spyware apps. LIRA@BC Law.

“Recognizing and avoiding spyware.” (n.d.). CISA.

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!