進階匿名技術:使用 Proxychains 建構多階段代理鏈

Proxychains 實戰:打造自定義的多階段代理鏈

在現代匿名通訊的實作中,VPN 與 Tor 提供了強大的加密與匿名性,但在應用層上進行流量細緻控制時,Proxychains 成為許多進階使用者的首選工具。

本文將深入剖析 Proxychains 的原理與實作方式,並實戰示範如何建立一條可自定義、多跳、靈活且具匿名性的代理鏈。無論是滲透測試、反追蹤行動還是避開審查制度,Proxychains 都是一項值得精通的技術。

Proxychains 是什麼?

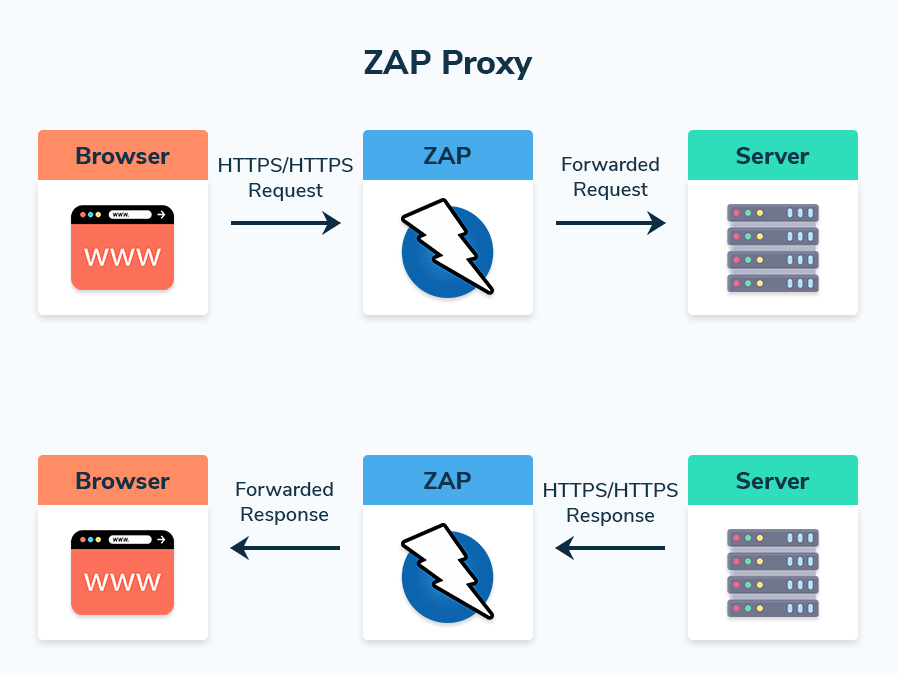

Proxychains 是一種用於 Linux 系統上的代理控制工具。它透過動態載入函式庫的方式攔截應用程式的網路連線,將流量強制導入指定的代理伺服器中。這使得你可以針對特定應用(例如瀏覽器、SSH、nmap 等)建立一條專屬的匿名代理通道,且不需更動整個系統的路由表。

Proxychains 支援多種代理協定,包括 SOCKS4、SOCKS5 與 HTTP CONNECT,並允許你設置代理鏈的執行順序與層級跳轉方式。

設定檔核心結構與代理鏈設計

在 Proxychains 的設定檔中,有三種代理鏈路模式可以選擇:

嚴格順序模式:會依照你設定的代理列表順序逐層跳轉,這對匿名性最佳,但其中任何一個代理失效都會導致整體鏈路失敗。

動態鏈模式:只要列表中的部分代理可用,就能成功建立連線,可靠性高但匿名性略為下降。

隨機鏈模式:每次啟動時隨機排列代理順序,可進一步提升難以追蹤性,但連線不穩定風險增加。

你可以手動設定多個代理節點,例如第一層為本機的 Tor(通常預設是本機 9050 端口的 SOCKS5),第二層為你自建在 VPS 上的 SOCKS5 Proxy,第三層則使用一個 HTTP 匿名代理。這樣的多跳設計能有效分離來源與目的地的關聯,並減少單一節點暴露帶來的風險。

實際使用範例與應用情境

當你完成 Proxychains 設定後,可以在啟動應用程式時將其流量注入代理鏈中。例如,你可以讓 curl 工具發送的網頁請求,強制透過 Tor → 自建 SOCKS5 Proxy → 匿名 HTTP Proxy 三層跳轉,達成完整的來源隱匿。也可以將這種代理鏈套用到瀏覽器、滲透工具、甚至是 SSH 連線行為上。

更進一步,你也可以將 Proxychains 結合 Tor,一般建議是讓流量先通過 Tor,再進入 Proxychains 的後續代理鏈,以確保最初的來源位置不暴露在你控制範圍之外的節點面前。

DNS 洩露與應用程式相容性問題

值得注意的是,不是所有應用程式都能與 Proxychains 完整相容。有些靜態編譯或非標準的應用不會經過 Proxychains 攔截的函式庫,因此其連線流量可能會直接繞過代理鏈。另外,預設情況下系統的 DNS 查詢也可能會直接發送給 ISP 的 DNS 伺服器,導致位置洩露。此時需在 Proxychains 的設定中啟用 DNS 代理功能,讓 DNS 查詢也走入代理通道。

安全性與節點選擇建議

在實際應用中,建議使用自建或信任的 VPS 來架設 SOCKS5 代理,例如透過 SSH 的動態轉發功能快速建立。避免使用來路不明的免費 HTTP Proxy,因為這些節點可能會記錄請求、注入惡意內容或主動協助監控行為。

Proxychains 本身不會對傳輸內容進行加密,因此強烈建議你的代理鏈中至少一段使用加密協定(如 SOCKS5 over SSH、HTTPS Proxy),以保障數據內容在公開網路中傳輸時不被中途竊聽。

多跳代理的風險與限制

設置越多跳代表你增加了潛在的故障點與維護成本,過長的代理鏈也可能導致網路延遲顯著上升。若代理節點設定不當,例如某一跳無法連線而無適當的 fallback 機制,會導致整體連線失敗。此外,某些封閉網路環境可能會封鎖部分協定或端口,導致某些跳點無法使用。

因此,在使用 Proxychains 架設多跳代理時,建議持續監控代理狀況、隨時備援節點並定期更換路由順序。

Proxychains 提供了一種靈活、可定義且具高度控制能力的匿名代理解決方案,適用於想要手動設計多層代理結構的資安工作者與進階使用者。透過與 Tor、SSH 隧道、私有代理伺服器等工具結合,可以建立出高匿名性與抗追蹤性的通訊路徑。

在使用時務必了解其限制、注意 DNS 洩露風險與相容性問題,並建立合適的維運與測試機制,才能真正達到安全、匿名、可靠的效果。

#Proxychains #SOCKS5 #匿名代理 #多跳代理 #滲透工具 #匿蹤技術 #Linux工具 #資安實戰 #反追蹤