火焰駭客

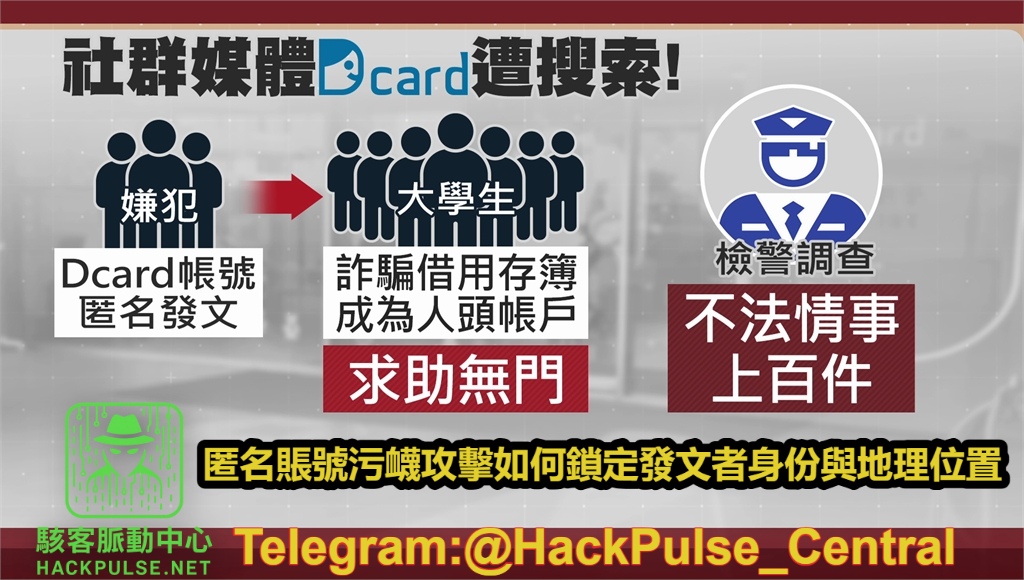

匿名賬號污衊攻擊如何鎖定發文者身份與地理位置

匿名賬號在Instagram Threads Facebook LINE Twitter Dcard發文污衊攻擊如何找到發文者真實身份與地址 為什麼匿名賬號成為攻擊工具 在當今社交軟體生態中,像 Instagram、Threads、Facebook、LINE社群、Twitter、Dcard 等平台,都允許使用者以匿名或暱稱方式發表內容。這種匿名性一方面保障了言論自由,但另一方面也被惡意人士利用,進行 污衊、造謠、攻擊、騷擾 等行為,嚴重損害個人名譽或企業品牌形象…

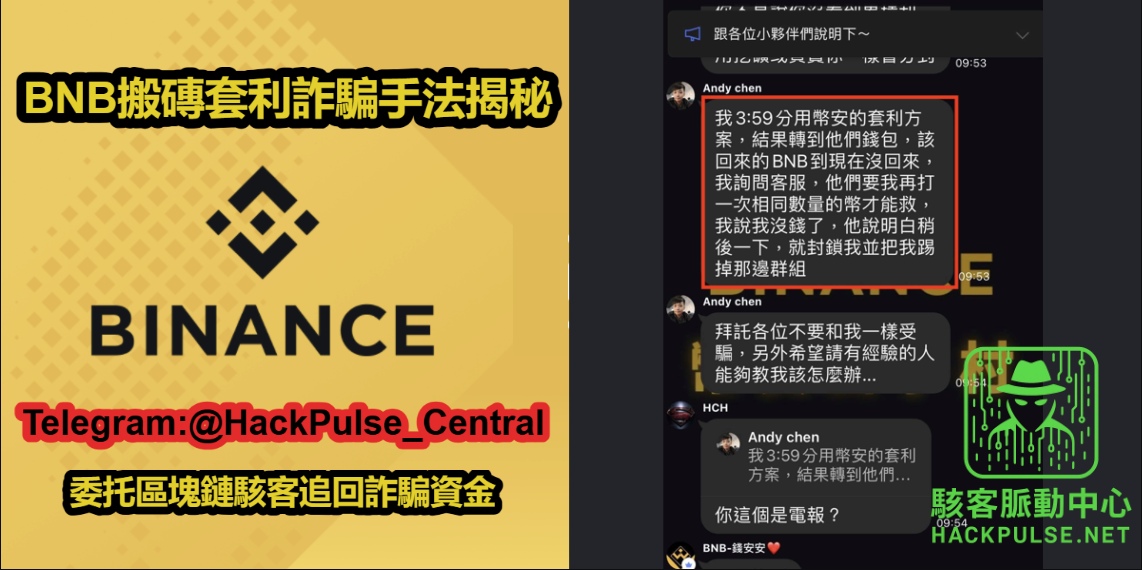

揭露BNB搬磚套利騙局背後的資金陷阱與技術偽裝

什麼是 BNB 搬磚套利? 所謂「搬磚套利」,在加密貨幣市場中指的是投資者利用不同交易所之間的價格差異進行低買高賣,從而獲取利潤。BNB(幣安幣)因為流動性高、交易量大,被詐騙集團選為常用的誘餌。他們通常宣稱「自動化程式」能在數分鐘內完成套利,且收益率高達數十甚至上百個百分比。 然而,這些宣傳往往只是幌子,實際上是詐騙集團精心設…

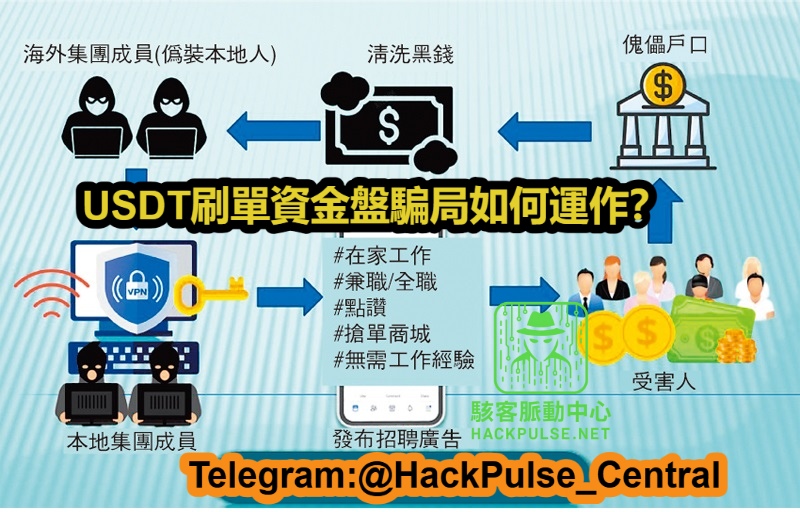

USDT刷單資金盤騙局如何運作?智能合約陷阱全剖析

USDT刷單資金盤騙局如何運作? 為何 USDT 刷單詐騙橫行? USDT(Tether)作為主流穩定幣,轉帳速度快、手續費低且不受銀行管制,成為詐騙集團首選工具。近年來,以「刷單返利」、「高額回報」為名的詐騙案件急速增加,受害人被誘導投入 USDT 後,很快發現資金無法提領,甚至被要求「追加保證金」或「解鎖費用」,最終血本無歸。 委托區塊鏈駭客追回詐騙USDT服務請聯絡 Telegram:@HackPulse_Central 資…

在台灣被 USDT 詐騙後能否報警追回?完整流程與證明材料解析

為什麼 USDT 詐騙案件在台灣越來越多? 近年來,加密貨幣市場的蓬勃發展,使 USDT(Tether)成為跨境轉帳、投資交易中最常用的穩定幣。 然而,詐騙集團也看準了這一點,透過假投資平台、假交友誘導、虛擬貨幣套利等手法,吸引受害者轉入 USDT,再迅速將資金轉移至海外錢包,導致受害人難以追回損失。 雇傭區塊鏈駭客追回USDT服務請聯絡 Telegram:@HackPulse_Central 在台灣被 USDT 詐騙…

大老爺娛樂城開獎結果修改技術揭秘:駭客如何入侵線上博弈平台

線上娛樂城與數據竄改風險 隨著線上娛樂城與博弈平台迅速發展,遊戲公平性與數據安全問題日益受到關注。大老爺娛樂城作為市場上知名的線上博弈平台,理應確保開獎結果的隨機與公正,但近年卻屢屢傳出開獎結果遭到竄改或操控的消息。 委托駭客修改娛樂城開獎號碼請聯絡 Telegram:@HackPulse_Central 本篇文章將以專業角度,解析駭客如何透過技術…

如何透過駭客技術查出網戀女友的真實身份?

如何幫用戶找出網絡交友網站女友的真實身份?深入解析駭客技術與調查手段 隨著交友網站與交友應用程式的普及,越來越多人透過線上平台尋找伴侶。然而,詐騙分子也看準這一市場,假扮成理想型女友,騙取信任、金錢甚至個人隱私。許多求助者希望確認對方的真實身份,避免陷入愛情騙局。 委托駭客查網戀女友真實身份請聯絡 Telegram:@HackPulse_Central 本…

駭客如何繞過雙重驗證?Google Authenticator 的攻擊手法

破解 Google Authenticator 的真實案例剖析 雙重驗證並非無懈可擊 Google Authenticator 作為最常見的雙重驗證(2FA)工具之一,被廣泛用於加密貨幣交易所、社交帳號與企業系統。然而,過去幾年多起資安事件顯示,這種以動態驗證碼(TOTP)為基礎的防護機制仍可能被駭客突破。 委托台灣駭客服務請聯絡 Telegram:@HackPulse_Central 本文將透過真實案例,分析駭客如何入侵受害者帳號,以及其背後的攻…

多鏈錢包 Phantom Keplr XDEFI 安全性評估與防護

Phantom、Keplr、XDEFI 多鏈錢包現況與市場定位 多鏈錢包已成為管理加密貨幣資產的主流工具,隨著 DeFi、NFT 與多公鏈應用的爆發,使用者對跨鏈資產管理的需求急速增長。 區塊鏈技術諮詢請聯絡 Telegram:@HackPulse_Central Phantom、Keplr、XDEFI 作為代表性的多鏈錢包,分別針對不同的區塊鏈生態,提供各具特色的功能,但同時也伴隨潛在的安全與風險挑戰。 Phantom:以 Solana 生態為核心,主打高速低費…

幣圈最常見的10種加密貨幣詐騙手法全面解析

幣圈最常見的10種詐騙:你遇過幾種? 加密貨幣市場的快速發展為投資者帶來了巨大的財富機會,但同時也吸引了大量不法分子利用技術漏洞與人性弱點行騙。由於虛擬貨幣具有匿名性、去中心化以及全球流通特性,詐騙手法層出不窮,若投資者缺乏專業知識,極易陷入陷阱。 委托區塊鏈駭客工程師請聯絡 Telegram:@HackPulse_Central 本文將深入解析幣圈最常見…

駭客利用Zoom錄影竊取電腦資訊

Zoom錄影功能如何成為駭客的新型詐騙手段 隨著遠距辦公、線上協作逐漸普及,Zoom已成為企業與個人常用的會議工具。然而,駭客也看上了這項高頻使用的軟體功能,特別是錄影功能。 近期出現的一種新型詐騙手法,駭客透過操控Zoom錄影或偽裝會議內容,讓受害者誤以為自己正在參與正常的會議,實際上電腦螢幕與操作行為正被竊取或監控…

駭客入侵DApp區塊鏈應用的最新技術趨勢

如何判斷 Dapp 的安全性?錢包互動前必備 Checklist 去中心化應用(Dapp)的快速增長帶來了更多創新機會,但也潛藏著許多安全風險。許多用戶在將錢包連接到一個未知的 Dapp 前,往往缺乏完善的檢查流程,這讓釣魚網站、惡意合約和資金竊取攻擊有了可乘之機。 區塊鏈駭客技術諮詢請聯絡 Telegram:@HackPulse_Central 本文將深入剖析如何評估一個 Dapp 的安全性,並給出一份可操…

冷錢包真的能被攻破嗎?黑市提領工具深度調查

黑市販售的「冷錢包提領工具」是怎麼運作的?深入解析其技術原理與風險 在加密貨幣領域,冷錢包被視為最安全的資產存儲方式之一。它脫離網路環境,能有效防止駭客透過遠端攻擊竊取私鑰。 然而,近年來在暗網與黑市上,出現了大量販售所謂「冷錢包提領工具」的廣告,聲稱能直接破解硬體錢包,提取其中的資產。這些工具真實存在嗎?其背後…

如何不被發現地監控另一半的手機活動詳解

如何監控另一半手機?深度解析與有效方法分享 隨著智慧型手機與即時通訊軟體的普及,伴侶之間的不信任問題時常浮現。許多人開始搜尋「如何監控另一半手機」、「手機監控方法」等關鍵字,企圖藉由技術手段驗證懷疑。然而,這背後涉及到隱私權、資訊安全及法律問題。 手機駭客技術諮詢請聯絡 Telegram:@HackPulse_Central 本文將從 合法性、技術方法、潛在風險與防護…

如何找出交友平台女友的真實身份?從IP到真實身份的技術追蹤

當感情遭遇詐騙如何從交友網站假女友的身份追查 在數位時代,線上交友成為了許多人尋求感情的主要管道。然而,這也讓詐騙集團找到了新的溫床。他們以甜言蜜語、虛構身分引誘受害者,最終誘導對方匯款或投資,進行資金詐騙。 許多受害者在察覺異常後,第一時間都會詢問:「我能知道她到底是誰嗎?」 網路追查技術諮詢請聯絡 Telegram:@HackPulse_Central 本篇將…

駭客如何透過假空投攻擊你的錢包?

假空投:免費的幣最貴的代價 隨著 Web3 生態發展,空投(Airdrop)成為常見的用戶激勵方式。許多用戶熱衷於參與新項目空投,以獲得免費代幣,然而駭客早已將這種機制武器化,透過「假空投」設計精密的騙局,引導用戶進行授權操作,最終盜取錢包中所有資產。 這類攻擊並非透過漏洞,而是利用了區塊鏈授權邏輯與使用者認知差。理解整個流程,才能有效…

為什麼錢包授權比你想像的更危險?深入解析 approve 與 permit 的鏈上風險

為什麼錢包授權比你想像的更危險?認識 approve 與 permit 風險 在區塊鏈生態中,與 DeFi、DApp、NFT 項目互動時,幾乎都需要進行錢包授權。然而,許多使用者並不了解這些看似簡單的「approve」與「permit」操作,其實暗藏重大資安風險。 暗網區塊鏈駭客7*24H專業客服 Telegram:@HackPulse_Central 本篇文章將深入解析這兩種授權機制背後的原理與漏洞,並揭露駭客如何透過這些授權設計,悄無聲息…

為什麼你的「網路女友」總是聊著聊著就要你投資?

為什麼你的「網路女友」總是聊著聊著要你投資? 在這個虛擬交友日益普及的時代,越來越多看似美好的「愛情故事」實際上是設計精密的加密貨幣詐騙劇本。從Tinder到Telegram、從Line到Instagram,數以千計的使用者在與「網戀對象」建立情感連結後,被一步步引導至虛構的投資平台,最終血本無歸。 這類詐騙術語中被稱為 Pig Butchering(殺豬盤),即以長時間陪伴建立信任後,將…

USDT虛擬貨幣被盜怎麽辦?

錢包被盜後的72小時:我如何追蹤並定位攻擊來源 當你的加密貨幣錢包被駭、資金莫名轉移的那一刻,你不只是面對金錢的損失,更要與時間賽跑。鏈上世界是匿名的,但並非不可追蹤。 7*24H專業客服 Telegram:@HackPulse_Central 本文將分享我在一個實際個案中,如何在72小時內完成初步資金流向分析、智能合約互動審查,甚至進一步定位攻擊來源與可能真實IP資…

網戀女友是真是假?網戀女友竟是詐騙犯?

網戀女友是真是假?警惕交友平台背後的詐騙陷阱 在忙碌的現代生活中,越來越多人選擇透過交友網站或App尋找感情依靠。然而,在這些看似浪漫的對話背後,卻潛藏著不容忽視的詐騙風險。一不小心,就可能在人財兩失的痛苦中覺醒。 網路交友成主流,詐騙隨之而來 科技改變了人際互動的方式,交友軟體讓戀愛變得更容易也更即時。但這樣…

假虛擬貨幣交易平台騙局詳解:鏈上資金如何被悄悄掏空

假虛擬貨幣交易平台騙局假交易所詐騙全解析:從網站設計到資金收割的完整技術流程 在加密貨幣快速擴張的浪潮中,大量投資者湧入幣圈,尋找「穩定收益」或「高利潤」的投資機會。然而,這也成為詐騙集團的絕佳機會。假交易所詐騙,正是其中最具組織性、技術性且殺傷力極強的一種手法。 這類詐騙不單靠話術,更仰賴精心設計的網站平台、後…