关于史上最大规模GFW文件泄露,你应该知道的事情

作者:刘云

9月12日,长期研究中国互联网审查的“Great Firewall Report”发布了一份名为《积至公司与MESA实验室:防火长城史上最大规模文件外泄分析》的报告。

报告指出,此次被泄露的文件包含约600GB的源代码、工作日志和内部通信记录,是中国防火长城(GFW)历史上最大规模的内部文件泄露事件。文件包括中国正在向缅甸、巴基斯坦、埃塞俄比亚、哈萨克斯坦等国家输出审查与监控技术的证据,还提及新疆、江苏、福建等中国地方政府正在试图通过GFW团队提供的技术建立“墙中之墙”。

“低音”也在第一时间下载了这批约600GB的文件,对其中非源代码部分的文件进行了分析,综合目前多家媒体及非政府组织的报告,梳理此次泄露事件中值得关注的几个问题与可能造成的影响:

积至公司与MESA实验室

综合文件中涉及的发票及合同文档等信息判断,此次泄露文件与“积至公司”及“MESA实验室”高度相关,两者均与GFW的首要设计师、“中国防火墙之父”方滨兴有紧密联系。

积至公司全称为积至(海南)信息技术有限公司(Geedge Networks Ltd.)。2024年由“搜狐城市・海南”发布的一篇文章提到,该公司由方滨兴一手打造——“六年前根据国际项目需求承担了海外‘一带一路’国家的关防建设成立积至(海南)信息技术有限公司”。

2024年1月,方滨兴还在积至公司设立了“院士工作站”,并到场发表讲话。他在讲话中提到,设立院士工作站的目标之一,是要“把中国的方案推向世界,把中国的技术推向世界”。

积至公司同时也是此次泄露文件中,向包括哈萨克斯坦、巴基斯坦、缅甸等多个国家出口商业化的“防火长城”产品的主体公司。2024年6月,缅甸非政府组织Justice for Myanmar曾发布报告指出,积至公司在2024年5月为缅甸军政府打造了一套新的网络监控和审查系统,功能包括拦截和解密网络流量,并屏蔽包括VPN在内的应用程序和网站。

MESA实验室则是中国科学院信息工程研究所(简称:中科院信工所)第二研究室的处理架构组(Massive Effective Stream Analysis)。前述“Great Firewall Report”发布的报告中引用了MESA的一段自述中提到,MESA团队曾参与“十八大”网络安全保障任务,获得国家科技进步二等奖,团队成员还曾获国家保密科学技术二等奖。

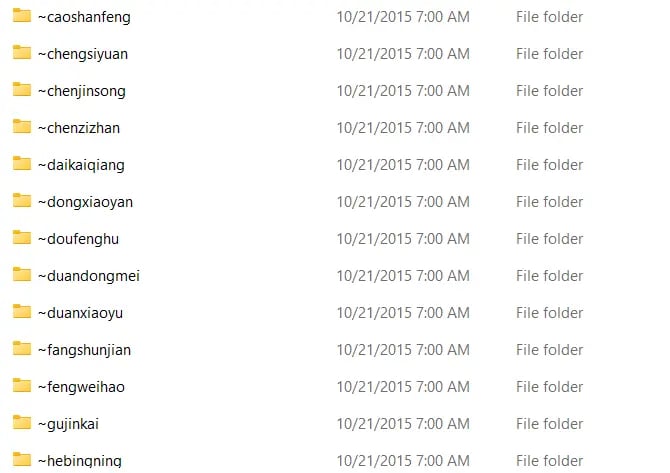

此次泄露文件中,也有大量文件中出现了来自MESA团队成员的名字。比如在一个名为“geedge_docs”的文件中,包含大量疑为积至公司员工的拼音命名的文件夹,如一个命名为“zhangchengwei”的文件夹,其中文件提及的中文名“张成伟”,其名字在一篇名为《一种音视频网络传输碎片化的整形方法及系统》的论文中被列为作者之一。

该篇论文涉及的内容,包括在实时网络流量中识别音视频数据并进行后续处理的操作步骤。同被列为作者的“郑超”,前述报告指出,他曾是MESA实验室的创始成员之一,曾在2015年入选信工所“青年之星”人才培养计划,且在积至公司创办后担任公司CTO。

中国正在大规模输出“防火墙”

此次泄露文件最有力的影响之一,是证实了中国正在向其它国家大规模输出“防火长城”的技术——其中绝大多数出口对象为非民主国家。

早在方滨兴在演讲中提及要“把中国的方案推向世界,把中国的技术推向世界”的六年前——也正是积至公司成立的第一年,“走向世界”的目标已经踏出了第一步。根据多家媒体及非政府组织的分析,积至公司的旗舰产品“天狗安全网关(TSG)”,早在2018年已经出口到哈萨克斯坦。

参与此次泄露文件分析的《环球邮报》在报道中提及,“天狗安全网关”的作用类似于中国防火长城,具有监控和过滤所有经过的网络流量,并检测和阻止翻墙行为的能力。泄露文件中一张日期为2020年10月16日的图片,列出了至少17个城市的IP地址正在使用包括TSG在内的积至公司产品。

泄露文件中涉及的国家除了哈萨克斯坦外,还至少包括缅甸、巴基斯坦、埃塞俄比亚与一个未被识别的国家。

国际特赦组织在其9月最新发布的报告中指出,巴基斯坦在2018年使用了由加拿大Sandvine公司提供的技术部署了第一代“网络监控系统”。但根据此次泄露文件的分析,在Sandvine公司由于外部压力宣布退出非民主国家后,积至公司取代了Sandvine公司的位置,并将其网络监控技术出口至巴基斯坦。

早在2024年,半岛电视台就曾根据巴基斯坦高级官员提供的信息报道称,巴基斯坦正在使用中国技术构建防火墙,并封锁移动互联网和VPN,并中断对WhatsApp等应用程序的访问。但当时报道并未指出这一技术的供应商名称。直至此次泄露,才证实了这一报道。

此次泄露文件中提供的证据,包含一份许可证续期文件显示,积至公司提供的技术已于2024年10月授权给巴基斯坦电信管理局。另外一份拦截电子邮件的示例则显示,一家全球航运公司和一家巴基斯坦公司之间的电子邮件被拦截,其中包含完整的内容、主题、附件、发件人和收件人的姓名以及所涉及的IP地址。

积至公司与缅甸军政府的合作则更为深入。根据Justice for Myanmar今年9月发布的报告,积至公司将与缅甸军政府的合作命名为“M22”,此次泄露文件包括积至公司在缅甸部署的系统详细技术文件、展示实施情况的网络图、测试、日志以及与缅甸机构沟通的记录。

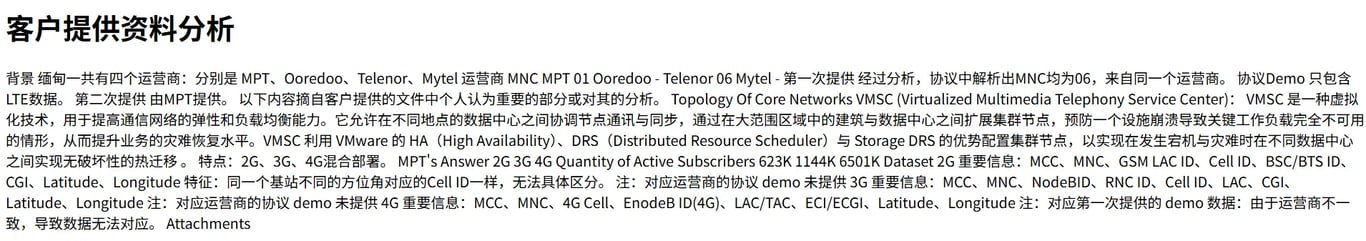

报告指出,积至公司在缅甸的合作对象为缅甸信息技术和网络安全部(ITCSD),该部门在缅甸长期实施“合法监听”,即为军方提供包括电话窃听在内的实时通信监控服务。在缅甸军政府的强制要求下,缅甸境内的电信公司与积至公司进行了合作,通过积至公司部署的软硬件对互联网流量实现监控、屏蔽。泄露文件显示,2022年至2024年期间,与积至公司合作的电信公司从6家增至至少13家,其中包括缅甸最大的运营商缅甸邮电公司(MPT)。

数字安全实验室InterSecLab的报告还提到,积至公司在缅甸参与了对包括VPN在内的互联网应用的封锁,且封锁的数量比其它国家的项目要求的更多,在缅甸的“欲封锁 VPN 清单”更长,而“被高度关注应用封锁清单”中则包含55款应用,包括加密聊天软件Signal与通讯软件WhatsApp。

此外,此次文件还包含了一个未被识别的国家A24,由于该国与积至公司的合作在文件泄露时尚处于初始阶段,未能有证据证明该国名称。

地方政府正在建立“墙中之墙”

泄露文件同时还证实了技术人士的一个猜测:中国地方政府正在建立“墙中之墙”。

所谓“墙中之墙”,指的是在中国除了由国家计算机网络与信息安全管理中心统一进行维护的“中国防火长城(Great Firewall)”——也就是我们常说的墙以外,由其它省级或地级市政府部署、运营的网络监控与审查系统。此前最著名的“墙中之墙”,即在2009年乌鲁木齐“七五事件”发生之后,自2009年7月到2010年5月,新疆数百万网民所经历了的近一年的“断网”——当时,人们不仅无法访问境外网站,甚至连国内绝大多数的网站、应用均无法访问,仅能访问少数的新疆本地网站及国家级官方网站。

最近的研究同样出自Great Firewall Report今年5月的一份报告。这份报告的背景源于一些河南网友的反馈,他们指出自2023年8月以来,一些在中国其它地区可以访问的网站,在河南却无法访问。Great Firewall Report通过一系列测试指出,“河南防火墙采用了比 GFW 更激进且不稳定的封锁策略”,并在一些时期,“一度使其封锁的网站数量达到GFW的十倍之多”,也因此让河南成为中国首个被正式记录的省级自主运作防火墙案例。

此次泄露文件则证实了这一研究,积至公司不仅对外大规模出口“防火长城”技术,还在帮助中国地方政府建立“墙中之墙”。

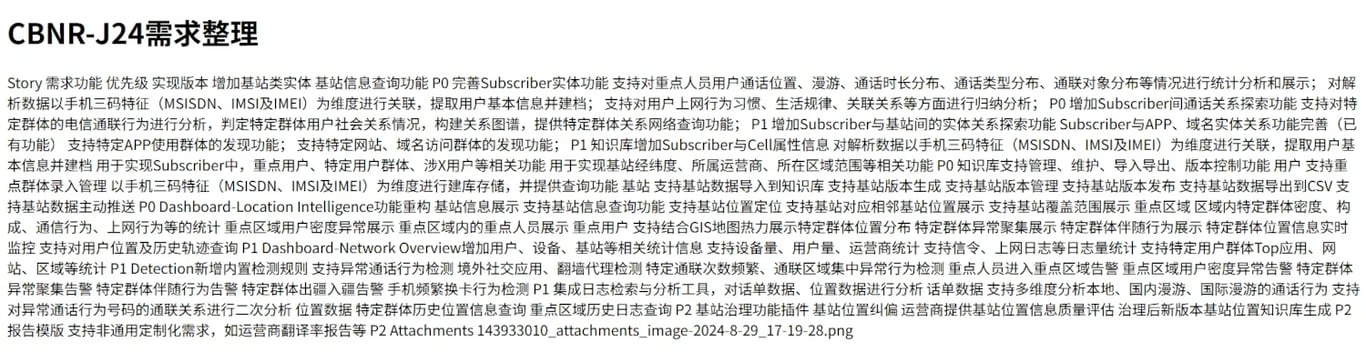

上述提到的数字安全实验室InterSecLab报告中,证明了积至公司已至少在为新疆、福建及江苏等地方政府提供产品与技术支持。其中积至公司与新疆政府的合作代号为“J24”。一份来自2024年6月中国科学院新疆分中心的讲话记录显示,积至公司的项目“旨在将区域中心打造成反恐的先锋力量,尤其是在翻墙压制方面”。

“低音”在一份名为“CBNR-J24需求整理”的文件中发现,文件提到了“重点区域 区域内特定群体密度、构成、通信行为、上网行为等的统计 重点区域用户密度异常展示”、“支持异常通话行为检测 境外社交应用、翻墙代理检测 特定通联次数频繁”、“ 特定群体伴随行为告警 特定群体出疆入疆告警”等内容,结合“J24”的代号分析,上述提到的功能可能与对维吾尔人的监控有关。InterSecLab报告则总结称,积至公司希望能够标记频繁更换SIM卡、拨打国际电话或使用翻墙工具与境外社交媒体应用的个人。

新疆之外,积至公司在江苏、福建的项目则与“反诈”有关。如福建项目有关的文件包括“公安提供电信诈骗案件梳理”、“反诈业务查穿透记录”等,后者文件中则提及“泉州联通4G对DNS策略网址部分不生效,客户端可以正常访问被拦截的网址”,疑似是积至公司为泉州电信运营商提供了网址屏蔽服务。

其他值得关注的信息

除了以上提到的几个问题,此次泄露文件中还有一些值得被关注的信息:

积至公司或者说中国政府正在试图增强对于VPN等所谓“异常流量”的识别能力,并尝试建立对更多VPN软件的封锁能力。泄露文件包含大量与“VPN”有关的文件,其中不少提及对于VPN软件的特征识别及自动化学习,比如一个命名为“vpn-finder-plugins使用说明文档”的文件,就介绍了该应用如何进行VPN自动识别抓取;一个命名为“翻墙工具体系调研”的文件,则提及了Nord VPN、Surfshark、Lantern等VPN工具并进行了分析。

InterSecLab在报告中提及“天狗安全网关”的其中一个功能是Sanity Directory(SAN)或用户信誉流量管理系统,该功能有助于实现将流量归因到真实身份。

目前来看,非政府组织及媒体对此次泄露文件的分析还集中在非源代码部分,针对GFW或积至公司旗下产品的源代码分析还有待跟进。理想情况下,针对这些源代码的分析有可能帮助外界更好地对抗由GFW及其它产品构筑的互联网监控与审查系统。

“低音”仍将持续跟进此次泄露文件的后续影响,敬请关注。

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐